Im Weißen Haus treibt ein maligner McDonald’s-Mussolini sein Unwesen, gestützt nicht zuletzt durch libertäre, also zutiefst antidemokratische Tech-Multimilliardäre aus dem Silicon Valley. Dies hat die Beziehungen Europas zu den USA nachhaltig gestört und zugleich vielen vor Augen geführt, wie abgrundtief abhängig man von Software und Cloud-Services aus den USA ist.

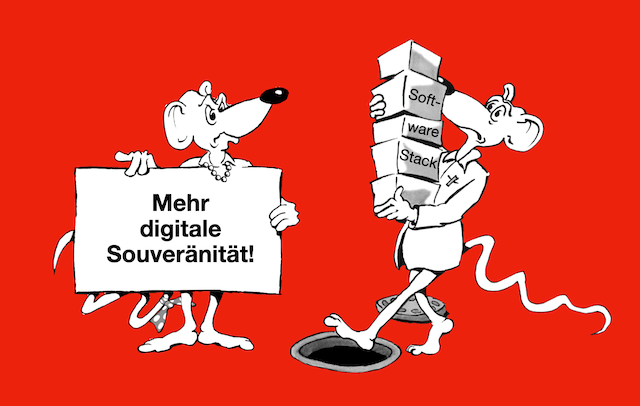

Die Sorge greift um sich, Trump könnte das Ausknipsen US-amerikanischer IT-Services als Druckmittel oder gar Waffe nutzen – so bereits geschehen im Fall von Karim Khan, dem Chefankläger des Internationalen Strafgerichtshofs in Den Haag. Nun dröhnt der Ruf nach „digitaler Souveränität“ durch Europas Flure und Hallen.

Auf das IT-Security-Tagesgeschäft schlägt das Souveränitätsgetöse laut Stefan Strobel aber noch nicht durch. Strobel ist Mitgründer und Geschäftsführer des gar nicht mal so kleinen, aber dennoch feinen Security-Hauses Cirosec, spezialisiert auf IT-Sicherheitsberatung, Pentesting und Incident Response. Zu seinem Job gehört es, Angreiferszene und Security-Markt im Blick zu behalten. Ich habe mit ihm deshalb über Ransomware gesprochen, über die Absicherung von Applikationen und über digitale Souveränität angesichts gestiegener Spannungen zwischen Europa und den USA.

„Man merkt diese Spannungen im Consumer-Verhalten, etwa bei den Tesla-Verkaufszahlen“, sagt der Cirosec-Chef. Diese brachen bekanntlich ein, als Tesla-Chef Musk auf Trumps Geheiß den Kettensägenmann im US-Staatsapparat gab. „In unserem Alltag hingegen bemerken wir zwar, dass man über diese Spannungen spricht, aber bislang nicht, dass Entscheidungen zur IT-Security daraus abgeleitet werden“, sagt Strobel. Ein wohl nicht zu unterschätzender Grund: „Oft wäre es auch schwierig, Alternativen zu finden“, so der Experte.

Stefan Strobel,

Mitgründer und Geschäftsführer von Cirosec.

Bild: Cirosec

Wanted: Digitale Souveränität

Denn so sehr der Ruf nach der digitalen Souveränität Deutschlands auch durch die Diskussionen geistert: In Reichweite ist dieses scheue Reh nicht. „Software ‚Made in Germany’ klingt zwar schön“, sagt Strobel, „aber auf welchen Prozessoren läuft sie? Auf Intel oder AMD. Und auf welchem Betriebssystem? In der Praxis ist das eben meist Windows. Welche Compiler kommen zum Einsatz? In der Praxis sind das Compiler amerikanischer Softwarelieferanten.“ Sein Resümee: „Ein ‚Made in Germany‘ quer durch die gesamte Software-Lieferkette ist derzeit ziemlich unrealistisch.“

Nun bedeutet „digitale Souveränität“ ja nicht, dass ein Land seine IT-Infrastruktur von A wie Apple bis Z wie Zoom selbst produzieren oder programmieren müsste. Es geht schließlich nicht um Autarkie, sondern um Entscheidungsfreiheit. So stellt sich im Hinblick auf IT-Security die Frage, ob die Entscheidung für eine Ausstattung allein mit Security-Lösungen aus dem EU-Rechtsraum tragfähig wäre.

„Mit rein europäischen Security-Anbietern müsste man wohl sehr große Abstriche machen“, urteilt Strobel. Zwar gebe es in vielen Bereichen Alternativen aus Europa, oft seien diese aber nicht die technologisch führenden. „In Einzelfällen wäre der Wechsel zu Lösungen aus der EU sicher möglich“, sagt er, „aber über die komplette Bandbreite der Security-Lösungen würde man sich damit sehr schwertun.“

Überblick über die Applikationslandschaft

Aus deutschen Landen findet man zwar wohletablierte und teils sogar BSI-zugelassene Firewalls, VPNs oder auch Mobile-Work-Lösungen. In vielen Disziplinen aber haben nicht europäische, sondern US-amerikanische oder – wie in der Security verbreitet – (amerikanisch-)israelische Anbieter die Nase vorn. Ein Beispiel ist das Application Security Posture Management, kurz ASPM. Strobel legt ASPM insbesondere großen Organisationen ans Herz. „Es geht bei ASPM nicht um die einzelne Applikation, sondern darum, bei einer Vielzahl von Applikationen den Überblick zu behalten“, erläutert er.

Der Hintergrund: Im Rahmen des „Shift-Left“-Ansatzes sollen Entwicklungsteams Sicherheitslücken schon möglichst früh im Software-Lifecycle vermeiden oder beheben. Dieses begrüßenswerte Vorhaben brigt aber Tücken: „Shift Left ist vom Ansatz her gut“, sagt Strobel, „aber wenn die Anzahl der Issues Überhand nimmt, dann lähmt diese Reizüberflutung.“

Habe etwa ein Entwicklungsteam in einem Projekt mit 4.000 offenen Issues zu tun, stelle sich die Frage: Wo soll ich anfangen? Schließlich ist erfahrungsgemäß nur ein Bruchteil dieser 4.000 Baustellen tatsächlich sicherheitsrelevant.

„Ein einfacher Code-Scan erfasst eben nicht, ob zum Beispiel eine Schwachstelle in einer Bibliothek tatsächlich für einen Angriff ausgenutzt werden kann“, warnt Strobel. „Bei der Bewertung spielen viele Aspekte eine Rolle: Quellcode-Analyse, Pen-Testing, Software Composition Analysis etc. Die Idee hinter ASPM ist, all diese Blickwinkel zusammenzuführen und zu korrelieren.“

Große Unternehmen haben gerne mal tausende Anwendungen im Einsatz. „Deshalb lieben sie ASPM“, erzählt Strobel. „Denn dadurch sehen sie endlich ‚Licht am Ende des Tunnels‘ und können einschätzen, wo sie Budget und Zeit investieren sollten.“ Denn oft seien Entwicklungsteams eben völlig überfordert mit der schieren Masse offener Probleme. „Mit ASPM haben sie die Möglichkeit, sich schon während der Entwicklung auf die fünf Prozent relevanter Issues zu konzentrieren“, so der Cirosec-Chef.

Bedrohliche Bedrohungslage

Das Ringen um besser geschützte Applikationen findet in der Arena anhaltend akuter Bedrohungen statt. Unter den zahlreichen Spielarten von Angriffen und Kompromittierungen bereitet den Verantwortlichen häufig Erpressungssoftware (Ransomware) Kopfschmerzen: „Wir werden oft schon früh angerufen, wenn ein Unternehmen Malware vorgefunden hat, also in einem Stadium, in dem es noch nicht um Erpressung geht“, sagt Strobel. Doch er fügt hinzu: „Es häufen sich aber die Anrufe von Unternehmen, die tatsächlich erpresst werden.“

Ransomware zieht viel Aufmerksamkeit auf sich, ist diese doch Teil des erpresserischen Geschäftsmodells. „Ransomware ist das Schreckgespenst, das jeder im Kopf hat,“ bestätigt Strobel. Er warnt jedoch davor, vor lauter Schreck die anderen gefährlichen Klippen der Angriffslandschaft aus dem Auge zu verlieren. „Ransomware ist für uns eines von vielen Themen“, sagt er. „Auch Innentäter-Szenarien spielen bei Incident Response und Forensik immer eine Rolle.“ Hier geht es um Fragestellungen wie: Hat ein gekündigter Mitarbeiter Daten mitgenommen oder an die Konkurrenz geschickt?

Müssen sich Unternehmen mit Ransomware herumschlagen, sehen viele keinen anderen Ausweg, als das geforderte Lösegeld zu zahlen, um wieder an ihre zwangsverschlüsselten Daten zu kommen oder aber – im Fall der sogenannten „doppelten Erpressung“ – eine angedrohte Veröffentlichung exfilterierter Interna abzuwenden. Security-Fachleute raten einhellig davon ab, so auch Strobel: „Es ist definitiv in den allermeisten Fällen die dümmste Idee, das geforderte Lösegeld zu zahlen. Schließlich muss man davon ausgehen, dass die Erpessergruppierung und zudem jeder aus der Ransomware-Lieferkette Backdoors eingebaut hat und damit jederzeit erneut zuschlagen kann.“

Doppelt und dreifach erpresst

Drohende Erpressung mit der US-Software-Lieferkette hier, mit der Ransomware-Lieferkette dort: Wir stecken in einer Zwickmühle der Erpressbarkeit. Und wie es eben so ist bei Zwickmühlen: Man kommt nur sehr schwer heraus. Zumal man aus dieser Zwickmühle ausbrechen müsste, ohne gleich in eine neue zu geraten. Die Lage ist verzwickt.

Aber jetzt gibt’s ja künstliche Intelligenz. KI wird’s schon richten, ganz bestimmt! Außer natürlich, sie kommt ebenfalls als Bestandteil der US-Lieferkette ins Haus. Oder per Ransomware-Lieferkette.

Deutschland bräuchte ein „Digital Sovereignty Posture Management“. Sowas gibt’s vielleicht sogar schon. Aber wenn, dann wohl nur aus Israel oder den USA.

Hat euch dieser Text gefallen? Dann erzählt doch einem Menschen davon, den das Thema ebenfalls interessieren könnte! Denn liebevoll erstellte Inhalte verbreiten sich am besten per Mundpropaganda.

Titelbild: © Wolfgang Traub/Dr. Wilhelm Greiner

Du muss angemeldet sein, um einen Kommentar zu veröffentlichen.