Eine Gespenst geht um in Europa: der „Cyberkrieg“. Bei der russischen Invasion in der Ukraine hat „Cyberwarfare“ allerdings bislang offenbar nicht die große Rolle gespielt, die manche Beobachter erwartet hatten. Dennoch könnte Putins Krieg langfristige Auswirkungen auf die IT-Sicherheitslage in Deutschland haben. Unternehmen, Behörden und Kritis-Betreiber sollten geeignete Abwehr- und Resilienzmaßnahmen eigentlich schon längst implementiert haben – wenn nicht, wird es allmählich Zeit.

Als Jaroslav Stritecky vom tschechischen Telekommunikationsbetreiber INTV am 24. Februar zur Arbeit kam, leuchtete auf seinen Monitor die Satellitenabdeckung der Tschechischen Republik rot auf. Die benachbarte Slowakei: ebenfalls rot. Die Ukraine: rot. „Es war sofort klar, was passiert war“, berichtete er der Nachrichtenagentur Reuters. Was war geschehen? Zwischen fünf und neun Uhr morgens, während russische Streitkräfte Raketen auf ukrainische Großstädte abfeuerten, hatten Bedrohungsakteure die Modems zehntausender Kunden des KA-SAT-Satellitennetzwerks des US-Anbieters Viasat lahmgelegt. Der Angriff hatte international Folgen, in Deutschland zum Beispiel machte er die Fernsteuerung tausender Windkraftanlagen unmöglich (obschon nicht deren Betrieb).

Die Zuordnung eines Cyberangriffs zu einem bestimmten Angreifer, „Attribution“ genannt, ist immer schwierig. So sprach auch Viasat hier nur von einem „vorsätzlichen, isolierten und externen Cyberereignis“. Doch man müsste wohl ziemlich naiv sein, um hier lediglich eine zeitliche Koinzidenz mit der russischen Invasion zu vermuten. Schließlich ist Viasat laut Reuters „Defense Contractor“, also Lieferant verteidigungswichtiger Produkte und Services, für die USA und diverse verbündete Staaten; KA-SAT habe auch Internet-Connectivity für das Militär und Polizeieinheiten der Ukraine geliefert.

Einfallstor des Angriffs war laut Viasat eine Fehlkonfiguration im Management-Bereich des Netzwerks. Man habe zur Untersuchung Mandiant hinzugezogen, einen US-amerikanischen Security-Anbieter, der auf gezielte Cyberangriffe spezialisiert ist (und den Google derzeit akquirieren will).

„Erster hybrider Krieg“

Angesichts von Aktivitäten wie dieser ist klar, warum Viktor Zhora, stellvertretender Leiter der ukrainischen Cybersicherheitsbehörde, in einer Pressekonferenz vom ersten „hybriden Krieg“ sprach, also vom ersten Krieg, der mit konventionellen wie auch digitalen Mitteln geführt wird. Mychajlo Fedorow, stellvertretender Ministerpräsident und Minister für digitale Transformation der Ukraine, rief über Twitter und Telegram Hacktivisten weltweit zur Bildung einer „IT-Armee“ gegen Russland auf, und das Hacker-Kollektiv Anonymous erklärte dem Putin-Regime gar den „Cyberkrieg“ – natürlich per Tweet.

Dennoch: Die grauenvollen Nachrichten, die uns dieser Tage aus der Ukraine erreichen, sind nicht die von Behörden und Krankenhäusern, deren IT ein Cyberangreifer mit Ransomware verschlüsselt oder mit Wiperware unbrauchbar gemacht hat. Vielmehr zeigen die Schreckensbilder vor allem das, was man in Militärkreisen beschönigend einen „kinetischen Konflikt“ nennt: den aus der Historie sattsam bekannten Einsatz von Kriegswaffen – wieder einmal auch gegen zivile Ziele, sogar bis hin zur Entbindungsklinik.

Der Versuch, die Kommunikation zwischen ukrainischer Regierung, Militär und Bevölkerung während des russischen Vormarschs auf Kiew nachhaltig zu stören, hingegen scheint – sofern es denn konkretes Ziel war – nicht gelungen. Prominentestes Beispiel: Präsident Wolodymyr Selenskyj verbreitete noch Wochen nach Kriegsbeginn weiterhin unbeirrt – und mit der Routine eines vormaligen TV-Profis – seine Videobotschaften.

Ein Caveat: Im Krieg stirbt die Wahrheit zuerst, wie es so unschön heißt, zudem ist die Lage in der Ukraine großteils unklar, und mit Propaganda von beiden Seiten ist natürlich zu rechnen. Dennoch: „Cyberwarfare“ – politisch motivierte Zerstörerung mit digitalen Mitteln – schien in den ersten Wochen der russischen Invasion nicht die prominente Rolle gespielt zu haben, die einige in der IT-Branche und in den Medien erwartet hatten.

In den ersten Kriegswochen schien sich Russlands Cyberwarfare auf Propaganda und Fake News in sozialen Medien zu konzentrieren – auch dies kann schließlich ein effektives Werkzeug sein. „Seit 2009 wird ein Informationskrieg auf niedrigem Level gegen die Ukraine geführt“, sagt Chester Wisniewski, Principal Research Scientist beim britischen Security-Anbieter Sophos, „wobei viele Angriffe mit Ereignissen zusammenfallen, die als Bedrohung für russische Interessen interpretiert werden könnten, wie etwa ein NATO-Gipfel und Verhandlungen zwischen der Ukraine und der EU über ein Assoziierungsabkommen.“ Russlands neuester Schachzug in diesem Informationskrieg: „Fake Debunking“, also die gefälschte Wiederlegung vorher selbst gefälschter, angeblich ukrainischer Falschmeldungen – also praktisch Fake News hoch drei.

Lange Phase der Vorbereitung

Die Ukraine wiederum hatte nun schon mehrere Jahre Zeit, sich auf destruktive Cyberaktivitäten vorzubereiten. Ein Rückblick: Am 23.12.15 – daran erinnerten jüngst zahlreiche Security-Anbieter – stand rund der Hälfte der Einwohner der westukrainischen Regionalhauptstadt Iwano-Frankiwsk plötzlich ohne Strom da. Beobachter gehen davon aus, dass dies das Werk staatlich gestützter russischer Akteure war. „Den Angreifern gelang es, sich Fernzugriffsdaten für das Scada-Netzwerk zu verschaffen und die Kontrolle über die Steuerungen der Umspannwerke zu übernehmen, um die Leistungsschalter zu öffnen,“ berichtet Sophos. Ein ähnlicher Angriff traf am 17.12.16 die Hauptstadt Kiew. Den Angreifern gelang es in beiden Fällen aber lediglich, die Stromversorgung kurzzeitig zu stören.

Im Vorfeld der Invasion häuften sich aggressive Cyberaktionen. So entdeckte das Microsoft Threat Intelligence Center (MSTIC) Mitte Januar einen als Ransomware getarnten Wiper namens WhisperGate. Dieser rief Erinnerungen an den NotPetya-Angriff wach, der die Ukraine im Juni 2017 traf und anschließend weltweit Schäden anrichtete. Nachfolgend zielte, wie Fachleute berichteten, eine Welle von DDoS-Angriffen auf Behörden und Banken in der Ukraine. Wenig später entdeckte der Security-Anbieter Eset aus Bratislava Angriffe mit einer neuen zerstörerischen Malware namens HermeticWiper. Das Schadprogramm hatte damals laut den slovakischen Experten schon hunderte Computer in der Ukraine befallen. Der Zeitstempel der Malware – 28.12.21 – ließ laut Eset darauf schließen, dass der Angriff von langer Hand vorbereitet war.

Vor einer Eskalation der Cyberangriffe aus dem Umfeld Russlands warnte jüngst auch Costin Raiu, Leiter des Forschungsteams von Kaspersky. Das in Moskau beheimatete Unternehmen geriet schon vor Jahren in die Mühlen internationaler Konflikte und ist seither bemüht, sich als international tätiger und vor allem von Putins Regime unabhängiger Security-Anbieter zu positionieren, etwa durch einen Code-Review und die Verlagerung der Datenhaltung in die Schweiz.

Das BSI riet jüngst vom Einsatz der Kaspersky-Software ab, allerdings offenbar allein aus politischen Befürchtungen heraus, nicht aufgrund konkreter technischer Sachverhalte. Vor diesem Hintergrund analysierte Raius Team kürzlich in einem Webcast das digitale Angriffsgeschehen im Detail.

Die seit Februar sehr aktive Angreifergruppe Gamaredon beschrieb Raius US-Kollege Kurt Baumgarnter als „ziemlich Low-Tech“, aber zugleich „recht effektiv“. Die jüngst entdeckte Linux-Malware Cyclops Blink wiederum schrieb Raiu der Ransomware-Gruppierung Hades zu. Er erwartet, dass Cyberangriffe auf die Ukraine in den kommenden Monaten zunehmen werden.

Die meisten derzeitigen Angriffe seien wenig komplex, wohl um die Attribution zu erschweren. Schließlich gebe es in Russland sehr raffiniert agierende APT-Gruppen (Advanced Persistent Threat) wie APT28 und APT29, die hier laut Raiu mitmischen werden, sofern dies nicht schon längst der Fall ist. Als konkrete Risiken nannte er Ransomware, Phishing, zielgerichtete Angriffe, Angriffe auf Software-Lieferketten, Firmware- sowie DDoS-Angriffe.

Selbst gezielte Cyberattacken können, wie das Beispiel NotPetya zeigte, schnell aus den Fugen geraten und sich unkontrolliert ausbreiten. Da die westlichen Staaten – selbst die Schweiz – auf die eine oder andere Weise für die Ukraine Partei ergriffen haben, rechnen Security-Fachleute zudem mit vermehrten Angriffen russischer Cybercrime-Akteure. So schlug sich zum Beispiel die bekannte Ransomware-Gang Conti offen auf die russische Seite, woraufhin ein wohl ukrainisches oder Ukraine-nahes Bandenmitglied Interna der kriminellen Organisation leakte – ein interessanter Nebenkriegsschauplatz.

Abstrakt erhöhte Bedrohungslage

Auch hierzulande ist die Sorge verbreitet, dass Deutschlands Unterstützung für die Ukraine eine Welle russischer Cyberangriffe zur Folge haben könnte – auf Unternehmen wie auch auf kritische Infrastruktur (Kritis). Das BSI stufte die Situation Anfang März aber lediglich als „abstrakt erhöhte Bedrohungslage“ ein: Es sei „aktuell keine akute unmittelbare Gefährdung der Informationssicherheit in Deutschland im Zusammenhang mit der Situation in der Ukraine ersichtlich“. Die Bewertung könne sich allerdings jederzeit ändern.

„Es besteht eine erhöhte Bedrohungslage, ja klar. Aber das ist aktuell keine fatale Lage“, kommentierte Manuel Atug, Sprecher der AG Kritis, einer Arbeitsgemeinschaft unabhängiger Security-Fachleute. Er setzte die Lage in den historischen Kontext: „Das BSI existiert seit über 30 Jahren und hat in dieser Zeit dreimal die Alarmstufe rot ausgesprochen: einmal vor vielen Jahren, zweimal letztes Jahr, und zwar im März wegen der Hafnium-Problematik aufgrund der Exchange-Lücken und im Dezember wegen der Log4j-Lücke. Also einmal wegen Enterprise-Software von Microsoft, einmal wegen Open-Source-Software.“ Derzeit hingegen gebe es die Warnstufe orange.

Atugs Einschätzung der aktuellen Situation: „Das Risiko für erfolgreiche Angriffe auf kritische Infrastruktur ist definitiv gegeben und durch die Kriegslage höher als sonst, aber die Eintrittswahrscheinlichkeit ist sehr überschaubar. Zum Vergleich: Auch beim Hochwasser im Ahrtal wurde kritische Infrastruktur zerstört, und Klimakatastrophen werden in den nächsten Jahren, so wie auch Ransomware-Angriffe, deutlich zunehmen.“

Laut Atug sind längst nicht alle Kritis-Betreiber in Sicherheitsfragen ausreichend gut aufgestellt. Jenen Kritis-Unternehmen, um ihre IT-Sicherheit jetzt erhöhen müssen, rät der Experte: „Hier geht es um die langweiligen Basics wie Backups und die Fragen, wie schnell sich Daten wiederherstellen lassen und ob man das Wiedereinspielen von Backups schon mal ausprobiert hat. Es geht um die Frage, ob Backups auch offline vorliegen, denn wenn sie online sind, wird Ransomware sie mitverschlüsseln. Und es geht zum Beispiel darum, Firewall-Regeln jedes halbe Jahr zu überprüfen, zu aktualisieren und zu dokumentieren.“ Kurz: Es gehe um Grundschutz gemäß BSI-Vorgaben.

Kein „Cyberkrieg“

„Angesichts der humanitären Katastrophe, die sich gerade durch den kinetischen Krieg in der Ukraine entwickelt, sollten wir den ‚Cyberkrieg auf deutschem Boden‘ nicht herbeireden“, mahnt Tim Berghoff, Security Evangelist beim Bochumer Security-Anbieter G Data. „Die Lage in Deutschland ist dennoch angespannt und es gibt viel Unsicherheit.“

Zudem warnt Berghoff: „Freiwillige Online-Guerillas aus aller Welt greifen mit DDoS-Angriffen und Wipern auf beiden Seiten ebenfalls in den Konflikt ein, und nicht jede ihrer Aktionen ist sinnstiftend.“ Unternehmen sollten sich deshalb laut dem G-Data-Fachmann für Cyberattacken wappnen: „Die beste Zeit, hier Vorbereitungen zu treffen, wäre vor fünf oder sechs Jahren gewesen. Die zweitbeste Zeit ist genau jetzt.“

Cybervorfälle könnten also nicht nur in der Ukraine, sondern international zunehmen. In jüngster Zeit gab es erfolgreiche Angriffe auf den IT-Giganten Samsung – hier erbeuteten die Angreifer 190 GByte Daten inklusive Samsung-Quellcode – sowie auf den US-amerikanischen Chiphersteller Nivida. Bei Letzterem gelangten die Angreifer an vertrauliche Informationen sowie Zugangsdaten der Beschäftigten. Nivida ist vor allem für seine Grafikprozessoren (GPUs) bekannt, die für alles von Videospielen bis hin zum KI-Modelltraining zum Einsatz kommen – das Schadenspotenzial ist also enorm. Als Akteur hinter beiden Angriffen gab sich die südamerikanische Gruppe Lapsus$ zu erkennen. Ob irgendeine Verbindung zu Russland besteht, ist unklar – auch das „ganz normale“ Cyberverbrechen geht schließlich weiter.

Und dann gibt es da ja auch noch China, den sicher aufmerksam beobachtenden Dritten in der Dreierkonstellation der Weltmächte. So gab es zum Beispiel kürzlich Berichte, dass APT41, eine Angreifergruppe aus dem Umfeld des chinesischen Staates, mittels Log4j und Zero-Day-Schwachstellen in die Netzwerke von sechs US-Behörden vorgedrungen ist – auch die „ganz normale“ Cyberspionage schreitet also voran.

Die IT-Sicherheitslage war – Stichwort: Ransomware – schon vor dem Ukraine-Krieg ernst, und sie wird weiterhin ernst bleiben – unabhängig davon, wann der Krieg endet. Unternehmen sollten die aktuelle Bedrohungslage deshalb zum Anlass nehmen, ihr IT-Sicherheitskonzept wie auch ihre Notfallpläne auf den Prüfstand zu stellen – in aller Ruhe und ohne Alarmismus.

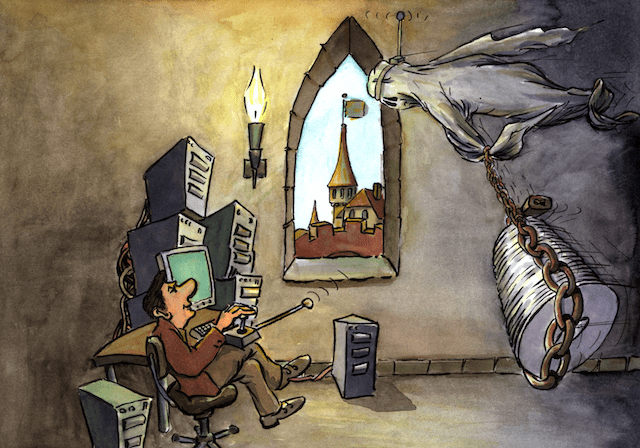

Denn das Schreckgespenst, das im Hinterkopf spukt, mag der plötzlich über uns hereinbrechende „Cyberkrieg“ sein. Doch wirklich gespenstisch wird die Lage für IT-Organisationen, wenn sich das Backup nach einem Vorfall doch nicht wie geplant wieder einspielen lässt – und dann ist es unerheblich, ob der Anlass eine Ransomware-Attacke, ein gezielter Wiper-Angriff oder eine Überschwemmung war.

Lust auf mehr Artikel dieser Art? Nichts leichter als das! Einfach hier den IT Info 2 Go Newsletter abonnieren! (Achtung: Double-Opt-in wg. DSGVO! Es kommt also eine E-Mail mit Link zur Bestätigung, deshalb bitte ggf. Spam-Ordner checken!)

(Dieser Beitrag erschien erstmals in LANline 05/2022.)

Bild: (c) Wolfgang Traub