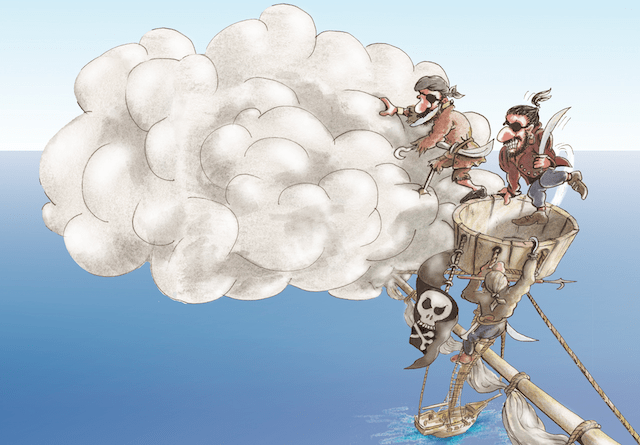

Im Zeitalter des Kolonialismus konnten Freibeuter wie Sir Francis Drake vom britischen Königshaus unbehelligt ihr Unwesen treiben, solange sie ihre Piraterie auf spanische und portugiesische Schiffe beschränkten und die heimischen unangetastet ließen. Ähnlich gehen heute russische Cybercrime-Organisationen wie REvil vor: Sie attackieren westliche, bevorzugt US-amerikanische Unternehmen und Organisationen mit Ransomware, halten sich aber wohlweislich von Russland und dessen Geschwisterstaaten fern.

Am Freitagnachmittag des 2. Juli – also kurz vor dem Wochenende, auf das dieses Jahr der US-National Feiertag am 4. Juli fiel – waren die Systeme von Kaseya, einem Anbieter von Fernwartungssoftware mit Sitz in Miami, Florida, Ziel eines Zero-Day-basierten Ransomware-Angriffs. Da Kaseya seine Software namens VSA vorrangig an MSPs (Managed Services Provider) liefert, die wiederum zahlreiche kleinere und mittelgroße Unternehmen betreuen, war das Schadenspotenzial enorm.

Doch da Kaseya laut eigenen Angaben innerhalb einer Stunde nach der Warnmeldung vorsichtshalber den Zugriff auf die betroffene Software abschaltete, ließ sich der Auswirkungsradius eindämmen: Laut Bekunden des Anbieters waren nur rund 50 von mehr als 35.000 Kunden betroffen – damit aber nach Schätzung von Experten wie auch von Kaseya selbst bis zu 1.500 MSP-betreute Anwenderunternehmen, darunter auch diverse Unternehmen in Deutschland.

Laut Erkenntnissen das britischen Security-Providers Sophos nutzten die Angreifer eine Zero-Day-Schwachstelle aus, um aus der Ferne auf VSA-Server zuzugreifen. Es handelt sich also um einen sogenannten Supply-Chain-Angriff ähnlich dem, der letztes Jahr auf den US-Softwareanbieter SolarWinds abzielte: Die Angreifer infizieren die Systeme eines IT-Ausrüsters, um dann über diesen „Umweg“ über die IT-Lieferkette Zugriff auf Anwenderunternehmen zu erhalten – bei SolarWinds damals auf diverse US-Behörden, im aktuellen Fall privilegierten Zugriff auf die Endgeräte zahlreicher Firmen zum Zweck der Erpressung.

Ein VSA-Server dient zur Automatisierung von IT-Aufgaben wie etwa Software-Rollouts. „Als solches besitzt er ein hohes Maß an Vertrauen seitens der Kundengeräte“, erläutert Sophos. „Wenn der VSA Server infiltriert wird, wird jeder angeschlossene Client jede Aufgabe ausführen, die der VSA Server anfordert, ohne zu hinterfragen.“ Dies sei wahrscheinlich ein Grund, warum die Kriminellen Kaseya ausgewählt hatten.

„Wir sind zu 100 Prozent sicher, dass wir wissen, wie es passiert ist, und wir haben es behoben“, sagte Kaseya-CEO Fred Voccola kurz nach dem Vorfall gegenüber der US-Fernsehsendung „Good Morning America“. Offenbar konnten die Angreifer eine Zero-Day-Schwachstelle ausnutzen, kurz bevor Kaseya in der Lage war, sie zu schließen.

Nach dem Abschalten der VSA-Server, so verkündete der Softwareanbieter, habe man sofort ein internes Incident-Response-Team aufgestellt, um die Art des Angriffs zu ermitteln, und die zuständigen Behörden informiert. Das sind in den USA die Bundespolizei FBI als Strafverfolgungsbehörde und die CISA (Cybersecurity and Infrastructure Security Agency). Kaseya arbeite mit verschiedenen Behörden zusammen, neben dem FBI und der CISA auch mit dem Department of Homeland Security und dem Weißen Haus – ein Hinweis darauf, für wie brisant man in den USA den Angriff der offenbar russischen Freibeuter hält. Zudem hat das Softwarehaus die Fachleute von FireEyes Incident-Response-Team Mandiant hinzugezogen, um den Sicherheitsvorfall aufzuarbeiten.

Der israelische Security-Anbieter Check Point warnte, dass die Kriminellen längst nicht nur auf die USA zielen: In den vergangenen zwei Monaten habe das hauseigene Forscherteam 15 neue REvil-Angriffe pro Woche verzeichnet, die meisten davon in den USA, Deutschland, Brasilien und Indien.

„Im Jahr 2021 wurden bereits Rekorde für Cyberangriffe gebrochen,“ so Christine Schönig von Check Points deutscher Organisation: „Der Anstieg von Ransomware-Angriffen liegt bei einem Allzeithoch von 93 Prozent weltweit, der aller Attacken in der EMEA-Region bei 97 Prozent, und das nur in den letzten zwölf Monaten. Noch nie gab es so viele Opfer von Ransomware-Angriffen, von denen ein unbekanntes Ausmaß nicht nur allein die USA betrifft, sondern vermehrt sind es auch europäische Unternehmen, die hier ins Visier geraten sind.“

Der Angriff auf Kaseya im Detail

Hintergründe und Details zum Angriff gibt es bei mehreren Security-Providern, darunter beim US-Anbieter Palo Alto Networks: „REvil hat sich zu einem der berüchtigtsten Ransomware-Betreiber der Welt entwickelt“, schrieb Unit 42, Palo Altos Analyseteam, in einem Report. Schließlich hatte REvil erst kurz zuvor elf Millionen Dollar vom weltgrößten Fleischverpackungsunternehmen JBS (mit Hauptsitz in Brasilien und zweitem Firmensitz in Dallas, Texas) erpresst. Man sei REvil erstmals 2018 begegnet, als die Kriminellen mit der GandCrab-Gruppierung zusammenarbeiteten, um Ransomware durch Malvertising und Exploit-Kits zu verbreiten.

„Diese Gruppe entwickelte sich zu REvil, wuchs und erwarb sich den Ruf, riesige Datensätze zu exfiltrieren und Lösegelder in Höhe von mehreren Millionen Dollar zu fordern“, so Palo Alto. „Sie gehört nun zu einer Elitegruppe von Cybererpresserbanden, die für den Anstieg der lähmenden Angriffe verantwortlich sind, die Ransomware zu einer der drängendsten Sicherheitsbedrohungen für Unternehmen und Nationen rund um den Globus gemacht haben.“

Als eine der bekanntesten RaaS-Anbieter (Ransomware as a Service) biete die kriminelle Gruppe anpassungsfähige Ver- und Entschlüsselungsprogramme, Infrastruktur und Dienste für die Verhandlungskommunikation sowie eine Leak-Site zur Veröffentlichung gestohlener Daten, wenn die Opfer die Lösegeldforderung nicht bezahlen. Dafür nehme REvil einen Prozentsatz des ausgehandelten Lösegeldpreises als Gebühr in Anspruch.

Das Mittel der Wahl ist die sogenannte „doppelte Erpressung“: Erstens verschlüsselt der Angreifer Unternehmensdaten, sodass die Unternehmen nicht auf ihre Informationsbestände zugreifen und kritische Systeme nicht verwenden können, und fordert Lösegeld für die Entschlüsselung; zweitens stiehlt er aber auch Daten und droht damit, die Interna – darunter gegebenenfalls auch Börsenrelevantes – auf einer Leak-Site zu veröffentlichen.

Im ersten Halbjahr 2021 haben Kriminelle mit REvil nach Palo-Alto-Berechnungen im Schnitt rund 2,25 Millionen Dollar (in Bitcoins) erbeutet. Die Höhe der Lösegelder hänge von der Größe des Unternehmens und der Art der gestohlenen Daten ab. Dabei verdoppeln die Angreifer oft die Forderung, wenn die Opfer die vorgegebene Zahlungsfrist nicht einhalten. Bei der Höhe des Lösegelds ist die Erpressergruppe laut Experten allerdings verhandlungsbereit.

REvil-Bedrohungsakteure verwenden laut Palo Alto zuvor kompromittierte Zugangsdaten, um per RDP (Remote Desktop Protocol) aus der Ferne auf externe Ressourcen zuzugreifen. Eine weitere häufig beobachtete Taktik sei eine Infiltration mit Malware per Phishing. Man habe aber auch schon abweichende Angriffsvektoren beobachtet. Sobald die Kriminellen sich Zugang verschafft haben, nutzen sie laut den Experten in der Regel das Angriffswerkzeug Cobalt Strike, um sich in einer IT-Umgebung einzunisten, mitunter aber auch Remote-Control-Software wie ScreenConnect und AnyDesk. „Außerdem deaktivierten die Bedrohungsakteure häufig Antiviren- und Sicherheitsdienste sowie Prozesse, die ihre Anwesenheit in der Umgebung stören oder anderweitig aufdecken würden“, so die Security-Analysten.

Danach verschaffen sich die Kriminellen laut Unit 42 Zugang zu zusätzlichen Konten, die über eine breitere Palette von Berechtigungen verfügen (Privilegeskalation), um sich weiter in der Umgebung des Opfers zu bewegen und ihre Mission auszuführen. Dazu komme oft Mimikatz zum Einsatz, um auf zwischengespeicherte Zugangsdaten auf dem lokalen Host zuzugreifen, oder aber das SysInternals-Tool procdump sowie Open-Source-Tools. In der letzten Angriffsphase gehe die Angreiferseite dazu über, Netzwerke zu verschlüsseln, Daten zu exfiltrieren und dann zu zerstören, um eine Wiederherstellung zu verhindern und die Analyse zu erschweren. Sie setze für die Verschlüsselungsprogramme in der Regel das legitime Verwaltungswerkzeug PsExec ein.

Unit 42 hat zudem beobachtet, dass die Kriminellen diverse Verteidigungsmanöver (Evasion Techniques) nutzen, um einer Erkennung zu entgehen: „Während der Verschlüsselungsphase dieser Angriffe nutzten die REvil-Angreifer Batch-Scripts und wevtutil.exe, um 103 verschiedene Ereignisprotokolle zu löschen.“ Zudem lösche man, eine übliche Taktik, Schattenkopien (Volume Shadow Copies) von Windows-Systemen, offenbar um die Wiederherstellung forensischen Beweismaterials zu verhindern.

Im Kaseya-Fall stellte die REvil-Gruppe ungewöhnlicherweise eine „Sammelforderung“ für die Freigabe verschlüsselter Daten in Höhe von 70 Millionen Dollar, später senkte sie die Forderung auf 50 Millionen. Seit Mitte Juli sind die REvil-Sites inklusive der Bezahlseite und der Data-Leak-Seite allerdings offline. Die genauen Hintergründe dieser Entwicklung sind unklar.

Gegenmaßnahmen

Palo Alto Networks rät IT-Organisationen, sich die Zeit zu nehmen, um zu lernen, was in ihren Umgebungen normal ist, um Anomalien bemerken zu können. Ebenso gelte es, die Verteidigungsmaßnahmen zu hinterfragen: „Müssen alle Benutzer in der Lage sein, makroaktivierte Dokumente zu öffnen? Verfügt das Unternehmen über Endpunktsichtbarkeit und Schutzmaßnahmen, die zumindest vor Sekundärinfektionen wie QakBot warnen? Wenn Unternehmen unbedingt RDP benötigen, verwenden sie dann tokenisierte Multi-Faktor-Authentifizierung?“ Es gelt, solche Fragen nicht nur einmal zu stellen, sondern routinemäßig immer wieder.

Zu einer weiteren Verteidigungsmaßnahme, die insbesondere angesichts russischen Freibeutertums von Nutzen sein kann, rät Security-Blogger Brian Krebs. Es sei festzustellen, „dass praktisch alle Ransomware-Stämme über eine eingebaute Failsafe-Funktion verfügen, die den Malware-Anbietern den Rücken freihalten soll: Sie lassen sich einfach nicht auf einem Microsoft-Windows-Computer installieren, auf dem bereits eine der vielen Arten virtueller Tastaturen installiert ist – beispielsweise Russisch oder Ukrainisch“, so Krebs.

Es könnte somit ratsam sein, Russisch als zusätzliche Tastatursprache auszuwählen – natürlich nicht anstelle von, sondern als Ergänzung zu durchdachten Security-Maßnahmen. Ob es einst half, unter britischer Flagge zu segeln, um Francis Drake & Co. fernzuhalten, ist fraglich – die Freibeuter dürften spanische Galeonen schon an der Bauform erkannt haben. Wenn hingegen heute das Hissen einer russichen Flagge auf der Computertastatur hilft – warum nicht? Aber man möchte sich zur Abwehr digitaler Piraten natürlich nicht gänzlich auf ein buntes Wimpelchen verlassen.

(Dieser Beitrag erschein erstmals in LANline 09/2021.)

Bild: (c) Wolfgang Traub