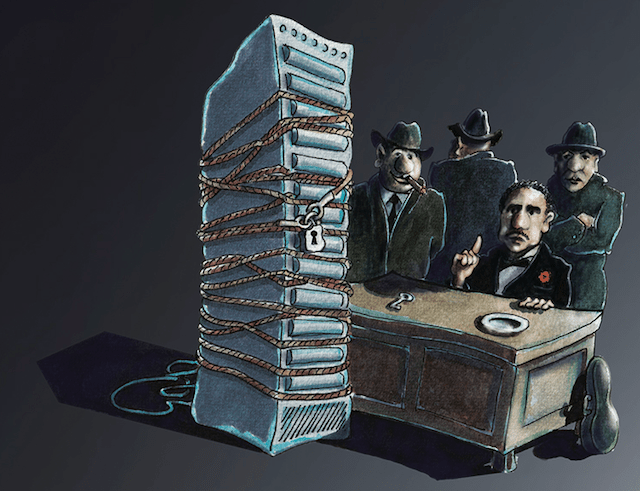

„Ich mache ihm ein Angebot, das er nicht ablehnen kann.“ Mit diesen Worten kündigt Don Vito Corleone, gespielt von Marlon Brando, im Mafia-Epos „Der Pate“ an, seinem Patensohn, einem zweitklassigen Schlagersänger, zu dessen Wunschrolle in einem geplanten Hollywood-Film zu verhelfen. Der Produzent weigert sich – und erwacht am nächsten Morgen prompt neben dem abgetrennten Kopf seines Rennpferds. Die wenig subtile Message: „Du machst, was wir wollen, sonst…“ So gesehen sind heute die Ransomware-Familien die rechtmäßigen Nachfolger der Familienclans von Vito Corleone und dessen Marktbegleitern. Ihre Methoden sind nicht ganz so rabiat – doch von Jahr zu Jahr werden sie ausgefeilter und aggressiver.

Was Cosa Nostra, Camorra und ‚Ndrangheta in Italien, das sind die Ransomware-Gruppen Netwalker, Dharma und Evil Corp in Digitalien: eine Gefahr, die man, hat sie einmal Fuß gefasst, ebenso schwer wieder los wird wie die Gicht oder Flacherdler. Alteingesessenen Mafia-Familien nicht unähnlich, reicht auch die Geschichte der Ransomware geraume Zeit zurück – zumindest für Softwareverhältnisse: Schon im Jahr 1989 verschlüsselte eine Schadsoftware namens „AIDS Trojan Disk“ Daten mittels einer infizierten Diskette (für die jüngeren Leser: Das war so eine Art Datenträger; sieht aus wie ein „Speichern“-Icon aus dem 3D-Drucker).

Richtig in Schwung kam das digitale Erpressergeschäft allerdings erst ab 2016. Damals sorgte – auch daran werden sich ältere Leser wohl erinnern – der Kryptotrojaner Locky für Aufsehen, da er reihenweise Rechner verschlüsselte, um für die Entschlüsselung Lösegeld zu fordern. Denn inzwischen hatte die dunkle Seite der Macht mit digitalen Währungen, vorrangig Bitcoin, einen Weg gefunden, um das Restrisiko des Erpressertums zu vermeiden: Man konnte nun die aus den unablehnbaren Angeboten folgenden Finanztransaktionen anstoßen, ohne erst, wie einst Don Vito, moderat freundlich dreinblickende Herren mit Schlagringen und Baseballschlägern losschicken zu müssen. Dieses altmodische Debitoren-Management ist ja auf Dauer auch zu kosten- und personalintensiv.

Seither hat sich das Ransomware-Business rasant weiterentwickelt. Manche Clans haben sich auf gezieltes Attackieren namhafter Unternehmen, Institutionen und Behörden eingeschossen, während man anderen Gruppierungen das Brot-und-Butter-Geschäft der Erpressung einfacher Mittelständler, Kleinunternehmen und Privatpersonen überlässt (siehe dazu beispielsweise Crowdstrikes „Cyber Front Lines Report“ für 2020 oder den Blog-Post „The Ghost of Ransomware Past, Present, and Yet to Come“ des Forcepoint-Forschers Robert Neumann).

Diesen Fokus auf große, häufig gut verteidigte, aber dafür umso lukrativere Ziele nennen US-Sicherheitsforscher „Big Game Hunting“ (Großwildjagd) oder – weil alles in der IT-Branche eine drei- oder vierbuchstabige Abkürzung haben muss – kurz „BGH“.

Als erstes Beispiel einer solchen Großwildjagd nennt Crowdstrike die Samas-Ransomware, auch SamSam genannt. „In den Folgejahren haben sich die BGH-Ransomware-Varianten vervielfacht, weiterentwickelt und sind immer raffinierter geworden, und sie konnten sich praktisch ungehindert durch bestehende Endpunkt-Security-Tools verbreiten“, so der Crowdstrike-Report. In Erinnerung geblieben ist zum Beispiel der Angriff auf die Reederei Maersk mittels NotPetya-Ransomware im Jahr 2017, die den Konzern laut eigenem Bekunden bis zu 300 Millionen Dollar gekostet hat.

2020 hat sich dieser Trend mit hoher Intensität fortgesetzt. Zum Opferkreis zählten letztes Jahr neben Unternehmen, Behörden, Schulen und Universitäten auch Krankenhäuser – insbesondere in Pandemiezeiten nochmals widerlicher, als das Erpressergeschäft eh schon ist. So erlebten zum Beispiel die USA im Herbst 2020 eine regelrechte Angriffswelle auf den Gesundheitssektor – dabei hatten manche Ransomware-Clans zu Beginn der Pandemie noch großspurig angekündigt, auf gegen Krankenhäuser gerichtete Angriffe zu verzichten. Aber was macht man nicht alles für das liebe Geld.

Hierzulande sorgte im September für Schlagzeilen, dass die Uniklinik Düsseldorf eine Patientin aufgrund eines Ransomware-Befalls abweisen musste, woraufhin die Frau auf dem Weg zu einer anderen Klinik im Rettungswagen verstarb. Dies meldeten einige Medien als ersten Todesfall in Deutschland aufgrund von Ransomware – was so aber nicht stimmt: Die Staatsanwaltschaft stellte später klar, dass die Patientin selbst mit sofortiger Versorgung nicht überlebt hätte. (Kleiner Hinweis an Security-Marketiers: Bitte das voreilig eingebaute Marketing-Slide wieder entfernen, danke!) Dennoch führen derlei Angriffe auf Krankenhäuser eines vor Augen: Da heute alles – einschließlich medizinischer Gerätschaft – mit allem vernetzt und somit für Angriffe aus dem Internet anfällig ist, kann ein Ransomware-Angriff in der Tat Menschenleben kosten.

Arbeitsteilung und Kartellbildung

„Ransomware steht unter einem großen Evolutionsdruck, weil viele Unternehmen inzwischen glücklicherweise tragfähige Disaster-Recovery-Konzepte haben“, sagt Carsten Hoffmann von Forcepoint. Vor diesem Hintergrund ist ein weiterer Trend der Ransomware-Szene zunehmende Arbeitsteilung: Seit 2016 hat „Ransomware as a Service“ Verbreitung gefunden. Dadurch „konnten die Entwickler wieder das tun, was sie am besten können, nämlich neue Ransomware-Varianten erstellen, und der Infektionsprozess wurde an verschiedene kriminelle Einheiten ausgelagert, die für den Zugriff auf die neuesten Builds bezahlten“, erläutert Forcepoint-Experte Robert Neumann.

Die Arbeitsteilung beschleunigte zudem die Professionalisierung: „Die Zeiten schwacher Verschlüsselung sind längst vorbei“, so Neumann, „und die meisten modernen Ransomware-Familien verwenden jetzt ein gemeinsames Schema, das aus einem schnellen symmetrischen Verschlüsselungsalgorithmus besteht, dessen Schlüssel durch einen sicheren asymmetrischen geschützt ist. Dies stellt sicher, dass sich, sobald Schattenkopien gelöscht und Inhalte verschlüsselt sind, keine Dateien in angemessener Zeit ohne den richtigen Schlüssel wiederherstellen lassen.“

Zur raschen Professionalisierung hat auch beigetragen, dass die Ransomware-Entwickler in puncto Handwerkszeug aus dem Vollen schöpfen können. Kriminelle haben, wie zum Beispiel Trend Micro betont, nicht nur eine Fülle frei zugänglicher Pentesting-Tools wie Mimikatz und BloodHound zur Verfügung, sondern auch Zugriff auf Angriffswerkzeuge wie etwa EternalBlue der NSA, einst von der Hackergruppe The Shadow Brokers in Umlauf gebracht.

Zeitgleich zur Aufrüstung des Waffenarsenals hat die Ransomware-Szene auch ihr Geschäftsmodell erweitert: Einige Erpressergangs exfiltrieren inzwischen Datenbestände vor der Verschlüsselung und drohen dann mit deren Veröffentlichung („Doxxing“): „Während in den Vorjahren Ransomware-Angreifer nur selten durch Exfiltration von Daten auffielen, war 2020 eine Verbreitung von Ransomware mit Datenleck-Erpressungstaktiken durch mehrere eCrime-Gruppen zu beobachten“, berichtet Crowdstrike.

Diese „Zwei zum Preis von einer“-Erpressung per Exfiltration und Verschlüsselung gibt es laut Crowdstrike-Report seit Mai 2019, doch im Laufe des Jahres 2020 habe das Vorgehen enorm Fahrt aufgenommen. Angreifergruppen haben laut den Forschern im Darknet dedizierte Data-Leak-Sites eingerichtet, wo sie die Interna zum Kauf anbieten. Andere Angreifer wiederum nutzen laut Neumann gekaperte Facebook-Accounts, um ihre Opfer mittels Facebook-Ads bloßzustellen und so zu Lösegeldzahlungen zu animieren. Das Vorgehen: Man veröffentlicht zunächst weniger sensible Daten, nur um zu zeigen, dass man es kann; mit der Zeit steigt dann die Kritikalität der unerwünschten Veröffentlichungen. Eine Nichtzahlung endet mit Verkauf oder Versteigerung der Interna. Manche Ransomware-Akteure exfiltrieren dabei laut Crowdstrike „nur“ ein paar GByte Daten, andere hingegen entwenden Hunderte GByte.

Die Security-Forscher berichten zudem, dass die Angreifer mitunter Mitarbeitern der Opferorganisation auch telefonisch nachstellen, um sie zur Kooperation zu drängen. Oder man nutzt entwendete Credentials für weitere Schadaktionen, um auf diese Weise den Druck zu erhöhen. Eine weitere Spielart: Die Kriminellen drohen mit einem DDoS-Angriff (Distributed Denial of Service), wenn das Unternehmen nicht zahlt. Auch dies kann – gerade für kleinere Unternehmen ohne DDoS-Abwehrinfrastruktur – eine existenzielle Bedrohung darstellen.

Während manche Angreifergruppen Ransomware as a Service für Erpressungen nach dem Prinzip „Kleinvieh macht auch Mist“ nutzen, investieren andere also inzwischen enorm in von langer Hand vorbereitete Angriffe. Schließlich müssen die Kriminellen dabei das in aller Regel gut geschützte Ziel zunächst infiltrieren (beispielsweise mittels Spear-Phishing oder Zero-Day), dann dessen Netzwerk nach kritischen Datenbeständen durchforsten (Reconnaissance), mittels Privileg-Eskalation Zugriff auf die Server erlangen, die Daten – mitunter an Überwachungslösungen vorbei – auf eigene Server überspielen (Exfiltration), um dann erst die Datenpools zu verschlüsseln. Und im Nachfeld gilt es auch noch, die erbeuteten Schätze zu sichten und für die Doxxing-Dramaturgie zu arrangieren.

Den hier betriebenen Aufwand der Kriminellen – und die Expertise, die dahinter steckt – kannte man bislang eher von APT-Gruppen (Advanced Persistent Threat) aus dem regierungsnahen Umfeld. Aber das eine schließt das andere ja nicht aus.

Ein weiterer Aspekt, der die Lage verschärft, sollte dem Connaisseur von Mafia-Epen italo-amerikanischer Bauart ebenfalls bekannt vorkommen: Familien schließen sich zu Kartellen zusammen. „Im Juni 2020 wurde das selbsternannte ,Maze-Kartell’ gegründet, als [die Ransomware-Gruppen] Twisted Spider, Viking Spider und die Betreiber von LockBit-Ransomware offenbar eine Vereinbarung zur geschäftlichen Zusammenarbeit trafen“, berichtet Crowdstrike. So seien Leaks, die mit Viking Spiders Ransomware RagnarLocker in Verbindung standen, auf Twisted Spiders Leak-Site erschienen, während Maze begonnen habe, Ransomware mittels Virtualisierungssoftware auszubringen. Diese Taktik gehe auf Viking Spider zurück.

Gegenmaßnahmen

Unternehmen und Behörden stehen der Digitalmafia aber nicht schutzlos gegenüber. Ein Lichtblick: Insbesondere der Trend, lukrative Ransomware-Ziele erst auszuspähen, verschafft den betroffenen Organisationen ein Zeitfenster, um dem üblen Treiben auf die Schliche zu kommen – das Vorhandensein geeigneter Erkennungswerkzeuge vorausgesetzt.

Sicherheitsfachleute raten hier zu einer ganzen Reihe von Überwachungs- und Datensicherheitslösungen. Diese sind zum Teil mit hohen Anschaffungskosten verbunden und noch dazu kostenintensiv im Betrieb. Doch den Referenzwert in puncto „Kosten für die Informationssicherheit“ setzen heutzutage eben die Schäden, die durch Lösegeldforderungen und/oder die unerwünschte Veröffentlichung von Interna entstehen können – Stichworte: Produktionsausfall, Wiederherstellungsaufwand, Imageschaden, Verstoß gegen die DSGVO.

Zu den allseits empfohlenen Gegenmaßnahmen zählt natürlich vor allem ein solides Backup-Konzept, möglichst nach dem bewährten 3-2-1-Prinzip (drei Backups auf zwei Medientypen, eines davon an externer Stelle – mit Blick auf Ransomware bedeutet „extern“ vor allem: offline oder „air-gapped“, also nicht via Netzwerk erreichbar). Idealerweise ist ein revisionssicheres System (Write Once Ready Many, kurz WORM) Bestandteil dieser Offline-Speicherarchitektur. Denn so hat man notfalls einen unveränderlichen Datenbestand, aus dem sich verschlüsselte Datenbestände rekonstruieren lassen, selbst wenn andere Backups kompromittiert sein sollten.

Ein ebenfalls naheliegendes Hilfsmittel ist das laufende Monitoring von Datenzugriffen sowie insbesondere von Datenbewegungen (Data Leakage Prevention, DLP). Wichtig: Dies sollte nicht nur für lokale Systeme gegeben sein, sondern auch für die Datenbestände in der Cloud. „Moderne Lösungen analysieren die Veränderungswerte einzelner Backups, um anhand von Anomalien mögliche Ransomware-Angriffe zu erkennen“, erklärt Pascal Brunner von Cohesity. „Dies erfolgt durch Abgleich größerer Datenänderungen mit normalen Mustern sowie mit Machine-Learning-Algorithmen.“

Ergänzend raten Experten zur Mehr-Faktor-Authentifizierung (MFA) für Mitarbeiter. Denn ein zweiter Faktor jenseits von Benutzername und Passwort erhöht die Einstiegshürde für gezielte Angriffe sowie für das anhaltende Ausspähen des Netzwerks. Idealerweise sind sensible Konten, vorrangig Administratorenkonten, mittels PAM (Privileged-Account-Management) nochmals separat geschützt. PAM-Lösungen können zum Beispiel für sensible Accounts einen Passwortwechsel alle paar Stunden erzwingen, zudem protokollieren sie missglückte Login-Versuche und können damit helfen, Angriffe zügiger aufzudecken.

Fachleute – insbesondere von einschlägiger Anbieterseite – empfehlen des Weiteren den Einsatz von EPP und EDR (Endpoint Protection Platform, Endpoint Detection and Response). Derlei Lösungen überwachen das Endpunktverhalten, in aller Regel ebenfalls mittels Machine Learning (ML). Kontinuierliche ML-gestützte Analysen und Abgleiche mit historischen Verhaltensmustern bringen verdächtige Veränderungen des Endpunkt- oder auch Endanwenderverhaltens ans Tageslicht. Flächendeckendes ML-gestütztes EDR erschwert es Angreifern somit, sich unentdeckt im Netz zu bewegen.

Ebenfalls oft genannte sind Security-Awareness-Schulungen: Der Anwender solle in der Lage sein, verdächtige E-Mails zu erkennen. An sich korrekt, bürdet man Endanwendern damit eine beträchtliche Last auf, fällt es Laien doch immer schwerer, Phishing zu identifizieren – und geschickt gemachtes Spear-Phishing erst recht. Vor allem gilt es laut Fachleuten deshalb, die Mitarbeiter zu motivieren, sich nach einem unvorsichtigen Klick nicht totzustellen, sondern sofort das Security-Team zu informieren – denn hier zählt jede Minute.

Last but not least raten Experten zu Experten. Klingt doof, ist es aber nicht: Idealerweise bereiten sich Organisationen mit Unterstützung durch erfahrene Incident-Response-Anbieter auf Notfälle vor und vereinbaren eine Pauschale, die ein unmittelbares Eingreifen im Ernstfall abdeckt. „Unternehmen müssen verstehen, wie sie die Lücke zwischen Entdeckung und Wiederherstellung minimieren können“, rät Jens Monrad von FireEye. „Die durchschnittliche Anzahl von Tagen zwischen der ersten Kompromittierung und dem Einsatz von Ransomware lag im Jahr 2020 bei 3,5 Tagen. Den Unternehmen bleibt also nur sehr wenig Zeit zu handeln, bevor sie in einem potenziellen Erpressungsszenario landen.“ Und dann muss man natürlich wissen, was zu tun ist.

Eine extrem wichtige Art von Experten können dabei übrigens geschickte Verhandlungsführer mit Ransomware-Erfahrung sein. Denn obwohl praktisch die gesamte Security-Branche eindringlich vor Zahlungen warnt, wird manch ein Industrieunternehmen, dessen Bänder still stehen, um eine Lösegeldzahlung wohl nicht herumkommen – und die Höhe des Lösegeldes ist in solchen Fällen oft Verhandlungssache. Vom Analystenhaus Forrester gibt es dafür sogar einen Guide. Gegebenenfalls hilft auch eine Versicherung gegen Ransomware – sie schützt aber nicht vor Imageverlust und Doxxing.

Fortsetzung folgt

Die Security-Anbieter sind sich einig: Ransomware ist eine Gefahr, die in den kommenden Jahren weiter eskalieren wird. Die globale Gefahr erfordert internationale Kooperation – diese gibt es, und sie konnte neulich sogar einen Erfolg verbuchen: Mehreren Strafverfolgungsbehörden, darunter dem BKA, gelang es in einer spektakulären Aktion, das Malware-Framework Emotet – laut BSI die Malware-Gefahr Nr. 1 – zu kapern und unschädlich zu machen.

Doch man kann getrost davon ausgehen, dass das organisierte Cyberverbrechen deshalb schon längst – wie man bei Corleones sagen würde – „auf die Matratzen gegangen ist“, sprich: im Geheimen eifrig am Gegenschlag arbeitet. Denn das ist das Tückische an Mafia- wie auch an Malware-Strukturen: Nichts und niemand ist unersetzbar. Wenn Vito Corleone stirbt, dann übernimmt eben sein Sohn Michael das Ruder. Wir stehen noch längst nicht am Ende des Ransomware-Epos, sondern bestenfalls am Ende von „Der digitale Pate, Teil 1“.

(Dieser Beitrag erschient zuerst in LANline 03/2021.)

Bild: (c) Wolfgang Traub