Eine ganze Reihe von Bedrohungen hängt als digitales Damoklesschwert – genauer: als monströse „smarte“ Motorsäge – über den Köpfen der IT-Security-Verantwortlichen. Die Pandemie verstärkte dies noch: Bei einer Malwarebytes-Umfrage berichteten 20 Prozent der Befragten von Sicherheitsvorfällen durch das Arbeiten von zu Hause. Das Risikospektrum reicht von Ransomware über Insider und Industriespionage bis zu gezielten Angriffen durch regierungsnahe Dienste. Mit zunehmender Digitalisierung gewinnt das Risiko digitaler Attacken auf Unternehmen und kritische Infrastruktur weiter an Brisanz.

Vom „Cyberwar“ haben wir eine ganz falsche Vorstellung, so der als „The Grugq“ bekannte IT-Sicherheitsexperte im September 2020 in seiner Keynote zur Disclosure-Konferenz des US-amerikanischen Security-Anbieters Okta: „Cyberwar ist gar nicht das, was passiert.“ (Klammer auf: Ich betrachte die Vorsilbe „Cyber“ stets mit Stirnrunzeln, sie scheint mir ebenso altbacken wie wichtigtuerisch. Über Cybergeseier habe ich mich bereits andernorts mokiert. Da es in The Grugqs Ausführungen aber um Cyberwar geht, kommen wir hier nicht ohne das reanimierte 80er-Jahre-Präfix aus. Klammer zu.)

Bei „Cyberwar“, so der Experte, denke man gemeinhin an staatliche Angreifer, die mit digitaler Wucht einer Stadt wie New York das Licht – und weitere kritische Infrastruktur – ausknipsen. In den USA fürchte man ein „Cyber Pearl Harbor“, einen vernichtenden digitalen Erstschlag, auf den man dann schnell reagieren müsse.

Dieses Denken führt laut The Grugq aus zwei Gründen in die Irre: Erstens beginne das Spektrum digitaler Angriffe schon weit diesseits physischen Schadens, zweitens impliziere der Begriff „Cyberwar“ einen Kriegszustand – der somit irgendwann endet: Friedensvertrag, Schampus, vorbei. Verfüge ein Angreifer aber einmal über ein digitales Waffenarsenal, so The Grugq, habe er keinen Grund, von niederschwelligen Angriffen je wieder abzulassen.

Er rät deshalb, nicht von „Cyberwar“ zu sprechen, sondern von „Cyberwarfare“ (digitale Kriegsführung). Denn es gehe nicht um einen klassischen Krieg, sondern um einen Modus operandi: das Ausüben digitaler Macht – was er „Cybercraft“ nennt – in aggressiver Weise. Damit könne ein Aggressor sein Ziel auf allen vier Ebenen klassischer Kriegsführung schädigen: Politik, Ökonomie, Gesellschaft und Technologie.

Zu Cyberwarfare zählt er nicht nur ausgefeilte APT-Operationen (Advanced Persistent Threat) wie Stuxnet, sondern auch Dinge, die es nicht in die Nachrichten schaffen, weil sie so alltäglich sind. Anders formuliert: Wir fürchten den großen Cyber-Vorschlaghammer, Realität aber ist ein bisschen Online-Stichsäge hier, ein bisschen digitaler Fuchsschwanz dort. Unter Bezug auf Clausewitz argumentiert The Grugq, Cybercraft eigne sich weniger für eine Materialschlacht – als Ausnahme wären hier wohl DDoS-Angriffe zu nennen –, sondern vor allem für eine Moralschlacht, also dafür, die Moral des Gegners zu untergraben.

Als Beispiel führte er die Einflussnahme Russlands auf die US-Präsidentschaftswahl 2016 an: Der russische Militärnachrichtendienst GRU habe die Server der Demokraten gehackt und damit gezielt und zeitlich wohldosiert Informationen lanciert, um Trumps Gegner zu schwächen und einen Keil ins Land zu treiben. In der Tat ist wohl kaum ein Land so gespalten wie die USA im Wahlkampf 2020 – Mission erfüllt.

Das Kritische ist privat

Die Krux: Moderne Gesellschaften sind, wie The Grugq betont, stark vom „Cyberspace“ abhängig. Kritische Kommunikationsinfrastruktur, einst unter staatlicher Kontrolle, liegt heute in den Händen von IT-Giganten wie Google, Apple oder Huawei und transnationaler Online-Gemeinschaften wie Facebook – aktuelles Beispiel: „Die Pest (gemeint ist: die Corona-Pandemie, d.Red.) hat Videokonferenzen zum strategischen Pfeiler gemacht, und Zoom dominiert und beherrscht ihn.“ Diese Privatisierung der digitalen Landschaft sägt am Stuhl staatlicher Aufsicht über kritische Infrastruktur. Ebenso müssen die Aggressoren heute nicht unbedingt Staaten sein.

Als Beispiel für eine nicht-staatliche digitale Macht nennt The Grugq die koreanische Pop-Band BTS: Deren Heer von 40 bis 50 Millionen Fans führe digitale Aktionen durch, wenn die Band dazu auffordere. Auch hier denkt man unwillkürlich an den aktuellen US-Wahlkampf, hatten doch K-Pop-Fans massenhaft Tickets für eine Trump-Veranstaltung in Tulsa, Oklahoma bestellt, sodass Trumps Wahlkampfteam ein Millionenpublikum erwartete – er musste aber dann vor mager besetzten Rängen sprechen. Die Grenze zwischen online und offline scheint heute ebenso zu verwischen wie die zwischen Kinderstreich und Cyberkriegsführung.

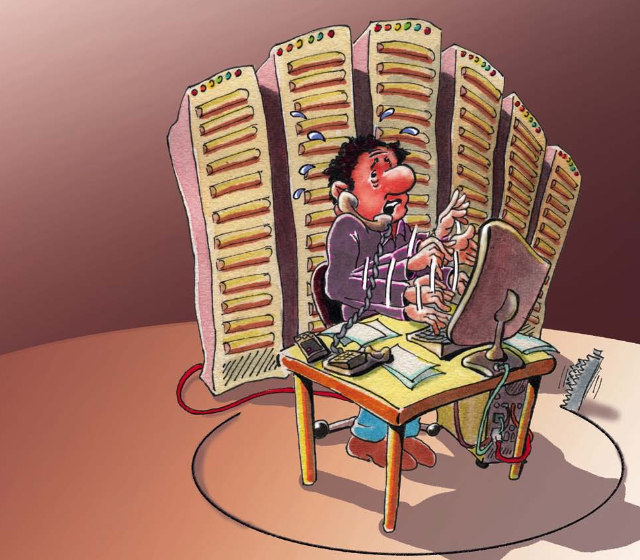

Das Spektrum der Akteure, die im Grugq-Sprech „Cybercraft“ ausüben, umfasst neben Geheimdiensten und Teenagern leider auch das digital organisierte Verbrechen: Geplagte Administratoren müssen sich mit allerlei digitalen Nervensägen herumschlagen, von Phishing und Datendiebstahl über die gefürchtete Ransomware bis zu DDoS-Angriffen, Letztere übrigens neuerdings ebenfalls gerne zu Erpressungszwecken.

Zur Abwehr setzt die IT-Security-Anbieterschaft große Hoffnungen auf maschinelles Lernen (ML), um Auffälliges im Geräte-, Applikations- oder Anwenderverhalten aufzuspüren. Grundlage sollte laut Fachleuten eine Zero-Trust-Infrastruktur bilden, also die strikte Authentifizierung – idealerweise MFA (Mehr-Faktor-Authentifizierung) – und die ebenso strenge Autorisierung mit laufender regelbasierter oder eben ML-gestützter Überwachung des rollenkonformen Verhaltens.

Für Zero-Trust müssen Rollen und Rechte allerdings zuerst einmal klar definiert sein: „Ein Risiko liegt heute darin, dass Nutzer dauerhaft privilegierte Rechte erhalten“, sagt Christian Götz, Director Presales DACH beim PAM-Anbieter (Privileged-Access-Management) CyberArk. Ein Administrator sollte laut Götz keinen Blanko-Scheck bekommen, sondern Berechtigungen pro Aufgabe.

Ein Beispiel: Der Administrator auf einer VM ein Update installieren; die erteilten Rechte beschränken sich dann rein auf die Installation des Updates. Für dieses radikale „Least Privilege“-Prinzip treibe die PAM-Anbieterseite „Just-in-Time Access“ stark voran. Die Problematik der Berechtigungen betreffe dabei längst nicht nur Konzerne: „Im Cloud-Zeitalter kann eine Assistentin mit Kreditkarte auch in einem kleineren Unternehmen schnell zu einem extrem privilegierten Nutzer werden“, so Götz.

Der Gordische Knoten: IT-Umgebungen – und damit auch Berechtigungsstrukturen – sind historisch gewachsen und entsprechend unübersichtlich. Der größte Feind der Sicherheit aber ist weder die russische Troll-Armee noch das Heer aufmüpfiger K-Pop-Fans, sondern schlicht die Komplexität – und mit voranschreitender (oder -stolpernder) Digitalisierung wuchert diese weiter. Die IT muss die Kehrtwende in Richtung Einfachheit und Klarheit schaffen – sonst sägt der IT-Verantwortliche an dem digitalen Ast, auf dem er sitzt. Und dann braucht es gar keinen Cyberkrieg, damit die Lage eskaliert.

(Dieser Beitrag erschien erstmals in LANline 10/2020.)

Bild: (c) Wolfgang Traub